L’histoire de Nintendo

Category : Actualités

Chez MoSoft, on prend le temps de se détendre. Nintendo a bercé notre enfance. On continue de se détendre grâce à lui ! Curieux, on a voulu en savoir plus sur le géant japonais Nintendo. On retrace dans cet article, les étapes principales.

AjoutéNintendo, au fil des décennies, a su se réinventer pour devenir un incontournable du monde du jeu vidéo. De ses débuts modestes en tant que fabricant de cartes à jouer, la marque a évolué pour créer des expériences de jeu qui ont marqué des millions de joueurs à travers le monde.

1889

Nintendo, fondée par Fusajirô Yamauchi, débute avec la fabrication de cartes traditionnelles japonaises (Hanafuda). L’entreprise connaît un premier succès rapide au Japon.

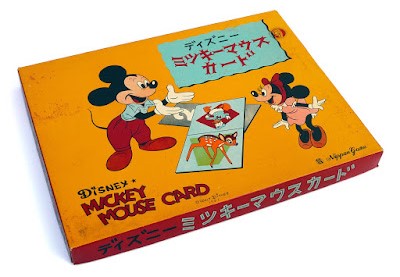

1952

Sous la direction d’Hiroshi Yamauchi, Nintendo s’associe avec Disney pour produire des cartes Mickey, mais connaît des difficultés à diversifier ses activités.

1983

La sortie de la NES marque un tournant pour Nintendo, devenant un phénomène mondial avec des jeux comme Super Mario Bros., et vendant plus de 60 millions de consoles.

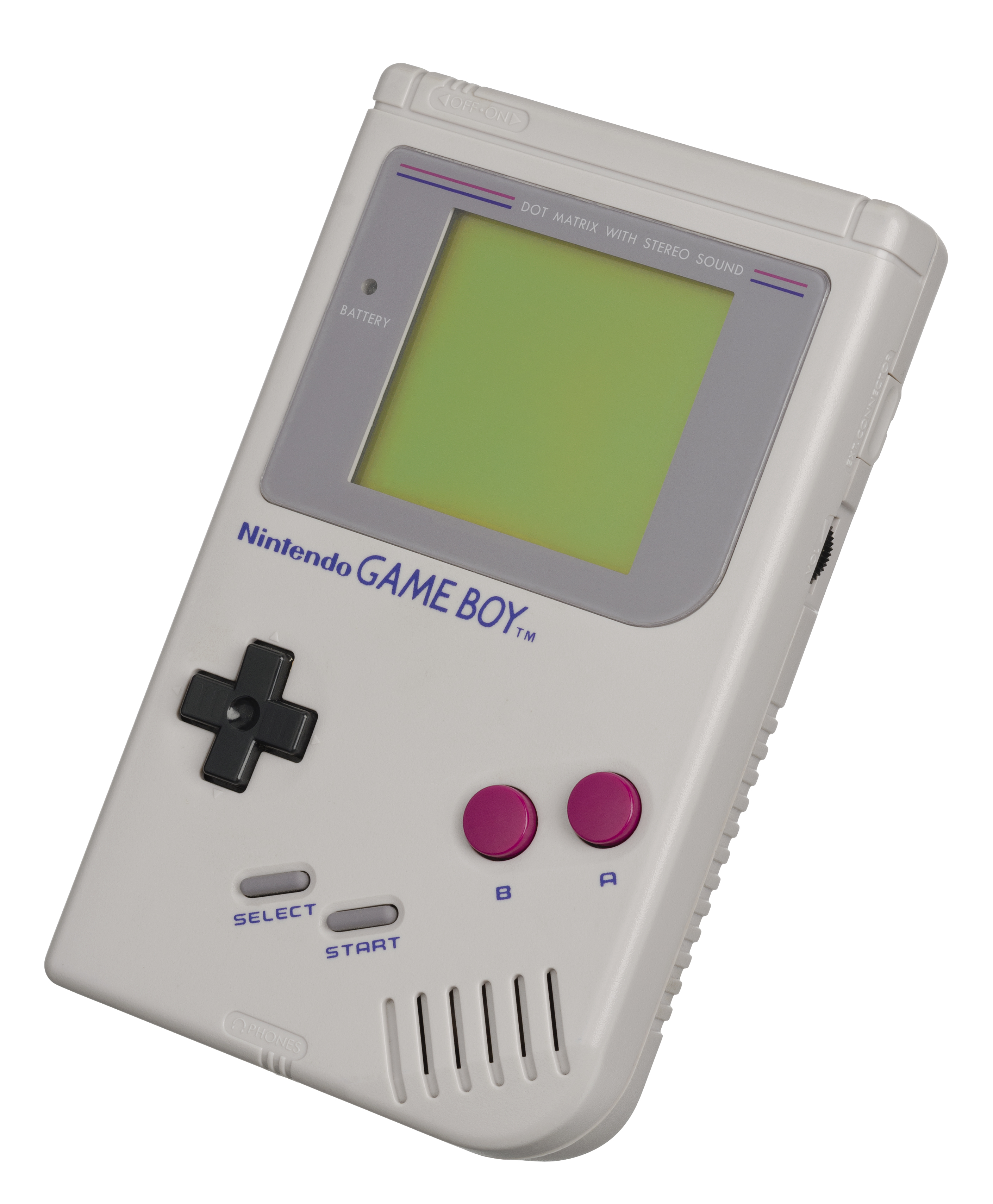

1989

La Game Boy, console portable de Nintendo, rencontre un succès mondial, notamment grâce à son format pratique et à des jeux comme Tetris.

1990-1996

La SNES et la Nintendo 64 apportent des avancées graphiques et la 3D, mais la N64 ne parvient pas à égaler le succès de la NES.

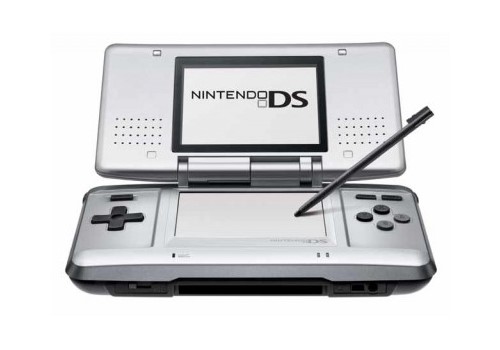

2004

La DS innove avec ses deux écrans, dont un tactile, et devient une référence dans le domaine des consoles portables.

2006

La Wii révolutionne le jeu vidéo grâce à sa manette à détection de mouvements, attirant un public large et varié.

2016

Pokémon GO, jeu en réalité augmentée, devient un phénomène mondial et génère plus de 5 milliards de dollars de revenus pour Nintendo.

2017

La Nintendo Switch combine consoles portable et de salon, renforçant le succès de Nintendo avec des jeux comme The Legend of Zelda: Tears of the Kingdom.

Le développement informatique

Au début, les niveaux de Mario étaient dessinés à la main sur du papier millimétré. Les concepteurs dessinaient chaque plateforme, chaque obstacle et chaque ennemi. Ces plans étaient ensuite donnés aux développeurs, qui utilisaient un langage de programmation appelé assembleur pour transformer ces dessins en niveaux jouables. Aujourd’hui, grâce aux avancées technologiques, Nintendo a pu créer un jeu comme Mario Maker, qui permet aux joueurs de concevoir eux-mêmes et partager leurs propres niveaux.

Position Personnelle

Depuis mon enfance, Nintendo a toujours fait partie de mes moments de détente et de partage en famille. Avec Mario, les sessions de jeu se transformaient en véritables compétitions de bonne humeur. Que ce soit en jouant à Super Mario, Mario Kart ou Super Mario Party, ces jeux sont devenus pour nous une tradition. Aujourd’hui encore, même en étant adulte, il n’est pas rare de ressortir la console pour un Mario Kart ou un Super Mario en famille, comme au bon vieux temps.

Rédiger cet article m’a permis de prendre du recul et de mesurer l’impact que Nintendo a eu dans ma vie. J’ai réalisé à quel point ces moments partagés en famille et ces expériences de jeu ont enrichi ma vie.

Source : 01Net

Continuez à lire nos actualités !

Abonnez-vous à notre page MoSoft sur Linkedin