Le guidage par satellite, une technologie du quotidien.

Category : Actualités

Découvrez comment le guidage par satellite transforme nos déplacements en une expérience fluide et intuitive. Cette technologie permet une recherche rapide et précise des lieux, idéale pour tout voyage, comme le travail ou les loisirs.

Mais savez-vous comment fonctionne la localisation par satellite ?

1. Géolocalisation : Comment ça marche ?

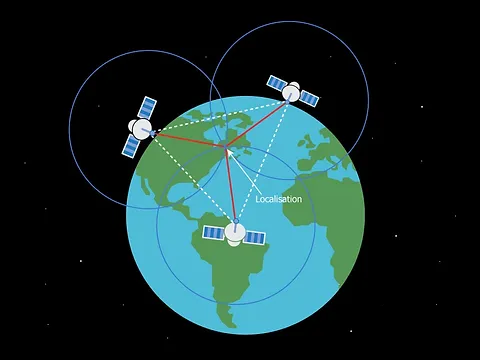

Pour trouver quelque chose, la technique utilisée est la triangulation, en mesurant les distances entre l’objet et au moins trois satellites en orbite autour de nous. La méthode, dite méthode de triangulation (source) permet une identification précise de l’emplacement à la surface de la Terre, que ce soit en mer ou sur terre.

2. Les quatre grandes constellations.

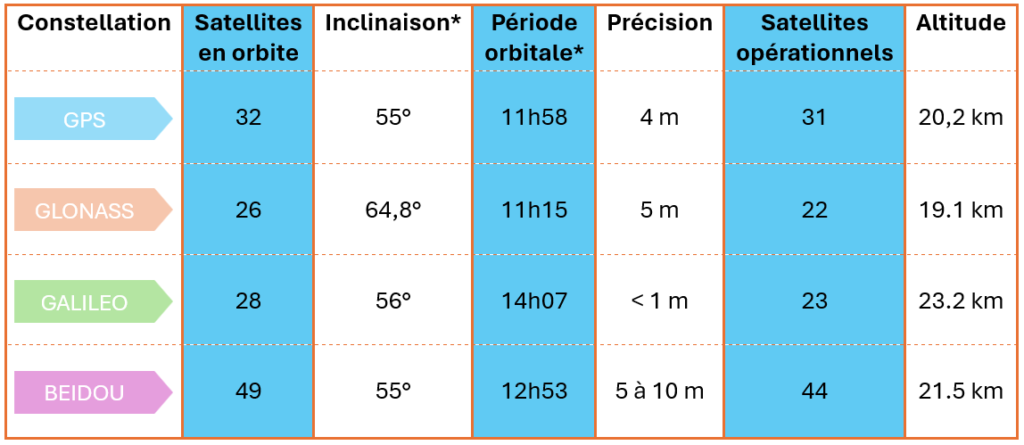

Il existe quatre principaux systèmes de navigation par satellite : Global Positionning System (dit GPS) (États-Unis), Galileo (Europe), Glonass (Russie) et Beidou (Chine). Chacune possède des satellites en orbite à des altitudes variées, offrant des niveaux de précision différents. Le GPS a été initialement introduit en 1978 à des fins militaires, et il est depuis rendu accessible à tous.

*Plan d’orbite : est une trajectoire fixe dans laquelle un ou plusieurs satellites tournent autour de la Terre.

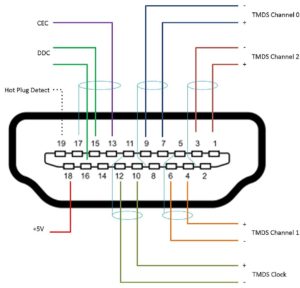

3. Le rôle de l’antenne et de l’horloge.

Les satellites utilisent des antennes radar spéciales et des horloges extrêmement précises pour maintenir les signaux corrects. Ces dispositifs aident à réduire les imprécisions de position et garantissent une transmission temporelle cohérente.

4. Comparaison technique.

Les caractéristiques de chaque système diffèrent par le nombre de satellites dont il dispose, la fréquence à laquelle ils tournent, leur précision et l’altitude à laquelle ils volent.

*Inclinaison : L’inclinaison d’un satellite est l’angle entre son trajet orbital et l’équateur terrestre.

*Période orbitale : la période orbitale est le temps que met un satellite pour faire un tour complet autour de la Terre.

Par exemple, certains systèmes ont de nombreux satellites qui tournent autour de la Terre et sont très précis (comme le GPS). Tandis que d’autres disposent de moins de satellites mais sont plus précis, c’est le cas de GALILEO, qui a une précision inférieure à 1 mètre, contre 5 mètres pour le GPS. GALILEO a réussi à surpasser le GPS en précision car les technologies utilisées sont beaucoup plus récentes et l’inclinaison des orbites et leur distribution géographique ont été choisies pour maximiser la couverture globale et réduire les zones d’imprécision.

5. Les applications les plus courantes.

Les satellites ne se contentent pas de guider les automobilistes, ils alimentent une multitude d’applications informatiques, par exemple :

- Drones : Les drones utilisent les satellites pour naviguer avec précision dans des zones définies.

- Jeux et réalité augmentée : Des jeux comme Pokémon GO utilisent la localisation par satellite pour créer une expérience immersive.

- Smartphones et montres connectées : Les appareils portables utilisent les satellites pour suivre des activités comme le jogging, la randonnée…

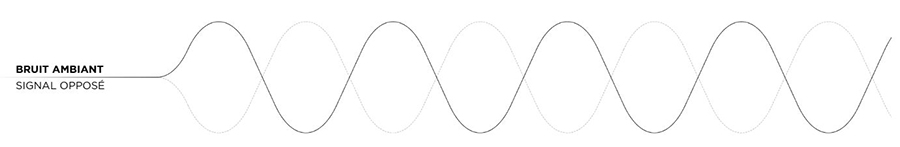

De plus, grâce à leur technologie avancée, les satellites peuvent compenser de potentielles pannes. Si un satellite ne fonctionne pas correctement, un autre peut prendre le relais. Ce système est comparable au système RAID des disques durs, qui assure la protection des données en cas de défaillance d’un disque.

En conclusion, le guidage par satellite est devenu bien plus qu’un simple outil de navigation. Il est au cœur de nombreuses applications quotidiennes, facilitant nos vies de manière innovante ou même amusante.

Source : 01Net

Continuez à lire nos actualités !

Abonnez-vous à notre page MoSoft sur Linkedin